Проверить безопасность холодного кошелька SafePal S1 решило подразделения биржи Kraken. Они уже тестировали на безопасность холодные кошельки Trezor One и Ledger Nano S.

Для взлома аппаратных кошельков специалисты Кракена используют специальные оборудования для вскрытия гаджетов. У обычных людей такого оборудования нет, поэтому такие взломы нужны больше для популяризации своего подразделения Kraken Security Labs. Так же это хорошо для разработчиков холодных кошельков, они могут залатать дыры в своих устройствах.

Разработчики написали ответ отчету от подразделения Kraken Security Labs.

Выводы Kraken Security Labs:

- Kraken Security Labs не смогла украсть семя с несколькими попытками и углами атаки .

- Неэффективное обнаружение несанкционированного доступа: не используется и не влияет на безопасность кошелька.

- Нарушения лицензирования с открытым исходным кодом: аппаратный кошелек SafePal S1 будет открыт в 2021 году.

- Атака на более раннюю версию: не используется, исправлена.

1. Неэффективное обнаружение несанкционированного доступа

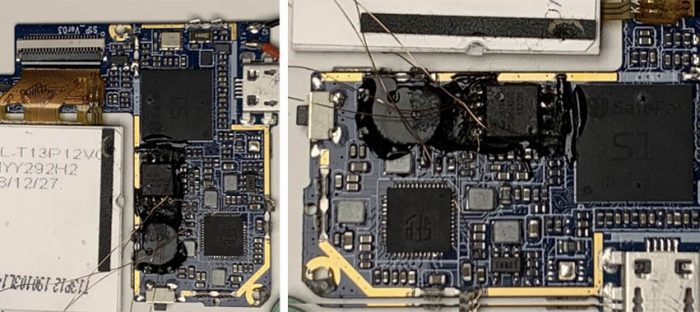

В отчете Kraken Security Labs утверждает, что обошла механизм самоуничтожения, удалив радиочастотный экран и повторно прикрепив единственный штифт.

Однако эта конструкция не связана с основной логикой безопасности устройства. Вместо этого радиочастотный экран является требованием стандарта EMC (электромагнитной совместимости).

Обход этого параметра не создаст реальной угрозы безопасности аппаратного кошелька. И это было доказано Kraken Security Labs в отсутствии существенного прогресса в этом сценарии атаки. Механизм самоуничтожения и стирания данных встроен во многие детали SafePal S1 на аппаратном и программном уровнях. Неуместно утверждать, что механизм неэффективен просто потому, что никакие другие ловушки не сработали.

2. Нарушения лицензирования с открытым исходным кодом.

Как уже говорилось на многих предыдущих публичных встречах, выступлениях и AMA, открытый исходный код всегда был ключевой вехой в дорожной карте SafePal, код аппаратного кошелька SafePal S1 будет открыт в 2021 году.

Было много споров о кошельке с открытым исходным кодом. Открытый исходный код позволяет общественности просматривать коды и информировать компании, владеющие кодом, о каких — либо ошибках.

Он также допускает злонамеренные попытки, такие как копирование и редактирование кода во вредоносную версию с небольшими усилиями. Учитывая это, открытый исходный код — это палка о двух концах.

SafePal всегда серьезно и внимательно относился к этому вопросу. В этом году SafePal откроет доступ к критически важным частям аппаратного кошелька SafePal S1, чтобы пользователи могли проверить нашу безопасность. Подробности будут раскрыты, когда придет время.

3. Атака на более раннюю версию

В отчете Kraken Security Labs сняли флэш — память с основной платы и с помощью специального программатора флэш — памяти вернули прошивку SafePal S1 к предыдущей официальной версии.

В отчете указывается на потенциальные риски, к которым может привести это явление, когда опытный злоумышленник инициирует атаку перехода на более раннюю версию уязвимой прошивки (если таковая имеется).

SafePal S1 использует технологию защищенной цепочки загрузки (для предотвращения любых злонамеренных попыток во время работы микропрограммы) и технологию обмена ключами Elliptic Curve Diffie — Hellman Key Exchange (для обеспечения безопасности связи между процессором приложения и защищенным элементом).

Эта основная структура реализована с первого дня. В отчёте Kraken Security Labs не добились существенного прогресса в проникновении в основной механизм безопасности, что с другой стороны доказывает уровень безопасности базовой архитектуры SafePal S1.

SafePal выпустила прошивку V1.0.24, чтобы добавить некоторые новые функции и исправить ограничение на переход на более раннюю версию.

4. Возможная слабая связь между процессорами приложений и элементом безопасности

Kraken Security Labs упомянула в отчете, что процессоры приложений, которые обмениваются данными с защищенным элементом, неизменно являются слабым местом аппаратных кошельков криптовалюты. Вот наше дальнейшее техническое раскрытие этого пункта:

С первого дня, когда была выпущена прошивка SafePal S1, устройство использует технологию обмена ключами Elliptic Curve Diffie — Hellman Key Exchange .

Каждый раз, когда SafePal S1 включается, процессоры приложений согласовывают с Secure Element новый ключ для шифрования связи. Злоумышленник не может легко извлечь и зашифровать содержимое сообщения, даже если он физически получит устройство, грубую силу и контролирует сообщения.

Даже если злоумышленник подделывает транзакцию для Secure Element, он не сможет пройти проверку с помощью специального пароля, сгенерированного из PIN-кода устройства и уникальных идентификаторов чипов. После 5 попыток закрытый ключ будет удален. Это может эффективно защитить устройство от злонамеренных попыток, направленных на механизм связи.

5. Другие попытки и анализ

Попытки модификации Flash

Kraken Security Labs предприняла несколько попыток модификации прошивки, каждый раз приводя к неисправности устройства. Никакого существенного прогресса достигнуто не было.

Это в пределах наших ожиданий. SafePal S1 использует технологию безопасной цепочки загрузки, которая проверяет каждый шаг вперед и назад в процессе загрузки. Если какой-либо шаг не прошел проверку, система будет остановлена.

Попытка обновления прошивки

Kraken Security Labs попыталась подделать файл upgrade.bin, что привело к сбою обновления.

Это в пределах наших ожиданий. Файл upgrade.bin был зашифрован с момента выхода первой прошивки. Перед обновлением прошивки устройство проверит подпись в файле upgrade.bin. После подделки файла upgrade.bin проверка не удастся, поэтому злоумышленник не сможет войти в процесс обновления прошивки и записать незаконный контент.

Попытка взлома базы данных

Kraken Security Labs пыталась изменить конфиденциальные данные кошелька в базе данных S1, такие как адреса и транзакции. После этого произошла неисправность.

Это в пределах наших ожиданий. Все конфиденциальные данные в базе данных S1 полностью зашифрованы с помощью AES . Зашифрованный ключ генерируется из уникальных идентификаторов нескольких чипов на основе специального алгоритма. Любая попытка изменить или подделать данные и компоненты устройства приведет к неисправности устройства.

Конфигурация и анализ базы данных

Wallet.cfg включает такую информацию, как время отключения, язык по умолчанию, имя кошелька и т. д. Существуют неконфиденциальные данные, так как их можно просмотреть мгновенно, запустив устройство без дополнительных попыток.

Даже если злоумышленники предпримут те же попытки, что и Kraken Security Labs, чтобы открыть устройство, снять флэш — память и изменить имя кошелька с помощью сложного процесса с помощью флэш — программатора, пользователи заметят изменение имени кошелька с первого взгляда, открыв устройство. Изменение файла wallet.cfg не повлияет на безопасность закрытого ключа. Из прошивки V1.0.24 отказался от файла wallet.cfg.

Резюме.

Безопасность холодного кошелька SafePal S1

Эти атаки и попытки, указанные в отчете, были завершены без предварительного уведомления SafePal. В отчете полностью представлены профессионализм и ноу — хау Kraken Security Labs.

Разработчики благодарят исследователей из Kraken Security Labs за подробный отчет о результатах и проявленную добрую волю для защиты пользователей от любых злонамеренных атак.

PLAN - PRICE

Description

LEDGER NANO S

70$

TREZOR ONE

69$

SAFEPAL S1

50$

не одидал от этого кошелька столько уровней безопасности